Beyond Try Harder: My OSCP Preparation Journey

A couple of weeks ago, I completed one of the most significant milestones of my professional life. I decided to put together this post to share my preparation strategy.

A couple of weeks ago, I completed one of the most significant milestones of my professional life. I decided to put together this post to share my preparation strategy.

A couple of weeks ago, I completed one of the most significant milestones of my professional life. I decided to put together this post to share my preparation strategy.

A couple of weeks ago, I completed one of the most significant milestones of my professional life. I decided to put together this post to share my preparation strategy.

Learn how to create a vulnerable Windows 7 machine for your lab, so you can test and exploit the Eternalblue vulnerability.

Learn how to create a vulnerable Windows 7 machine for your lab, so you can test and exploit the Eternalblue vulnerability.

Report for a SQL Injection vulnerability found on Sourcecodester Employee Management System using PHP and MySQL v1.0

Report for a SQL Injection vulnerability found on Sourcecodester Employee Management System using PHP and MySQL v1.0

This is a very easy room for beginners. However, we are going to resolve it step by step, learning about code review and the IDOR vulnerability.

This is a very easy room for beginners. However, we are going to resolve it step by step, learning about code review and the IDOR vulnerability.

Esta máquina forma parte del apartado final del path. Se trata de una máquina Linux que deberemos rootear con el objetivo de obtener en el proceso un total de tres flags. Sin embargo, tiene un problema a mi parecer que veremos al momento de obtener acceso.

Esta máquina forma parte del apartado final del path. Se trata de una máquina Linux que deberemos rootear con el objetivo de obtener en el proceso un total de tres flags. Sin embargo, tiene un problema a mi parecer que veremos al momento de obtener acceso.

Esta room es un laboratorio de práctica para aprender comandos y scripting de Powershell, entendiendo cómo funciona su sintaxis y cómo nos puede ayudar en la fase de enumeración.

Esta room es un laboratorio de práctica para aprender comandos y scripting de Powershell, entendiendo cómo funciona su sintaxis y cómo nos puede ayudar en la fase de enumeración.

Esta máquina sigue el apartado del Buffer Overflow del path. Es un sistema Linux que ejecuta un servicio .exe con ayuda de Wine. Para escalar privilegios, tenemos un permiso SUDO, pero por un error de su servidor terminamos aprendiendo también BoF en Linux.

Esta máquina sigue el apartado del Buffer Overflow del path. Es un sistema Linux que ejecuta un servicio .exe con ayuda de Wine. Para escalar privilegios, tenemos un permiso SUDO, pero por un error de su servidor terminamos aprendiendo también BoF en Linux.

Esta máquina sigue el apartado del Buffer Overflow del path. Se trata de una máquina Windows con un servicio que hay que explotar con un buffer overflow. Posteriormente escalaremos privilegios descifrando una database de contraseñas de un navegador web.

Esta máquina sigue el apartado del Buffer Overflow del path. Se trata de una máquina Windows con un servicio que hay que explotar con un buffer overflow. Posteriormente escalaremos privilegios descifrando una database de contraseñas de un navegador web.

Esta máquina sigue el apartado del Buffer Overflow del path. Se trata de una máquina Windows donde tenemos un servicio corriendo, el cual debemos analizar y crear el script para su explotación.

Esta máquina sigue el apartado del Buffer Overflow del path. Se trata de una máquina Windows donde tenemos un servicio corriendo, el cual debemos analizar y crear el script para su explotación.

Esta etapa del path consiste en aprender y practicar el buffer overflow de sistemas Windows. La primera room consta de un binario especialmente creado para practicar el buffer overflow de cara a la certificación OSCP por medio de 10 ejercicios. En este manual solo lo realizaremos para uno de ellos.

Esta etapa del path consiste en aprender y practicar el buffer overflow de sistemas Windows. La primera room consta de un binario especialmente creado para practicar el buffer overflow de cara a la certificación OSCP por medio de 10 ejercicios. En este manual solo lo realizaremos para uno de ellos.

La última máquina de esta etapa es similar a la anterior; se trata de un challenge para poner en práctica todo lo aprendido hasta el momento. Se trata de una máquina Linux con, al parecer, solo un camino para ser comprometida.

La última máquina de esta etapa es similar a la anterior; se trata de un challenge para poner en práctica todo lo aprendido hasta el momento. Se trata de una máquina Linux con, al parecer, solo un camino para ser comprometida.

Acercándonos al final de este apartado del path, nos encontramos con dos máquinas desafío para poner en práctica todo lo aprendido hasta el momento. La primera es una máquina Windows que cuenta con dos vías de acceso, y será nuestro deber como pentesters descubrir todas sus vulnerabilidades.

Acercándonos al final de este apartado del path, nos encontramos con dos máquinas desafío para poner en práctica todo lo aprendido hasta el momento. La primera es una máquina Windows que cuenta con dos vías de acceso, y será nuestro deber como pentesters descubrir todas sus vulnerabilidades.

Retomando nuevamente el pentesting, y siguiendo con el path Offensive Security de TryHackMe, hoy toca realizar la máquina Overpass 2 - Hacked. Esta máquina es guiada en el sentido de seguir instrucciones, pero no dice cómo hacerlo. Trataremos de darle solución.

Retomando nuevamente el pentesting, y siguiendo con el path Offensive Security de TryHackMe, hoy toca realizar la máquina Overpass 2 - Hacked. Esta máquina es guiada en el sentido de seguir instrucciones, pero no dice cómo hacerlo. Trataremos de darle solución.

He estado inactivo desde hace cinco meses, pero no pasaron en balde. Durante este tiempo aprendí desarrollo web y me certifiqué en AZ-900

He estado inactivo desde hace cinco meses, pero no pasaron en balde. Durante este tiempo aprendí desarrollo web y me certifiqué en AZ-900

Nuevamente nos moveremos de TryHackMe para intentar comprometer máquinas hechas por la comunidad. En este caso, la máquina Inoculation de ReadySetExploit nos permitirá aprender otro modo de explotar una SQLi.

Nuevamente nos moveremos de TryHackMe para intentar comprometer máquinas hechas por la comunidad. En este caso, la máquina Inoculation de ReadySetExploit nos permitirá aprender otro modo de explotar una SQLi.

La máquina Daily Bugle es una máquina Linux cuyas instrucciones ya son menos precisas y deberemos emplear todo nuestro conocimiento y habilidades para lograr comprometerla, hacer un user pivoting horizontal y, posteriormente, uno vertical.

La máquina Daily Bugle es una máquina Linux cuyas instrucciones ya son menos precisas y deberemos emplear todo nuestro conocimiento y habilidades para lograr comprometerla, hacer un user pivoting horizontal y, posteriormente, uno vertical.

CC: Pen Testing es un room de TryHackMe que te permite adquirir ciertos conocimientos básicos sobre el procedimiento del pentesting en una máquina. Vamos a resolver la máquina que viene al final del room a modo de examen final, la cual es bastante sencilla.

CC: Pen Testing es un room de TryHackMe que te permite adquirir ciertos conocimientos básicos sobre el procedimiento del pentesting en una máquina. Vamos a resolver la máquina que viene al final del room a modo de examen final, la cual es bastante sencilla.

Para variar un poco, decidimos intentar una máquina bastante sencilla de la plataforma VulnHub, esto luego de que haya sido recomendada por el canal de YouTube I.T Security Labs.

Para variar un poco, decidimos intentar una máquina bastante sencilla de la plataforma VulnHub, esto luego de que haya sido recomendada por el canal de YouTube I.T Security Labs.

La máquina Skynet es una máquina Linux que requerirá de una buena enumeración inicial y análisis de servicios en busca de una vía potencial de acceso y, posteriormente, una investigación sobre un nuevo método para escalar privilegios.

La máquina Skynet es una máquina Linux que requerirá de una buena enumeración inicial y análisis de servicios en busca de una vía potencial de acceso y, posteriormente, una investigación sobre un nuevo método para escalar privilegios.

La máquina GameZone nos permitirá practicar inyección SQL y será necesaria una enumeración bastante exhaustiva para poder escalar privilegios.

La máquina GameZone nos permitirá practicar inyección SQL y será necesaria una enumeración bastante exhaustiva para poder escalar privilegios.

La máquina HackPark es una máquina Windows que en TryHackMe piden resolver por medio de Metasploit y de manera manual. Ambas resoluciones se hacen de una forma en la plataforma, sin embargo, aquí lo resolveremos de la manera no intencionada para repasar conceptos de máquinas anteriores.

La máquina HackPark es una máquina Windows que en TryHackMe piden resolver por medio de Metasploit y de manera manual. Ambas resoluciones se hacen de una forma en la plataforma, sin embargo, aquí lo resolveremos de la manera no intencionada para repasar conceptos de máquinas anteriores.

La máquina Alfred es una máquina Windows que en TryHackMe piden resolver por medio de Metasploit. Evidentemente lo haremos del modo manual y aprenderemos un par de cosas

La máquina Alfred es una máquina Windows que en TryHackMe piden resolver por medio de Metasploit. Evidentemente lo haremos del modo manual y aprenderemos un par de cosas

Hoy toca comprometer la máquina Steel Mountain, una máquina Windows que en TryHackMe piden resolver por medio de Metasploit y de manera manual. Como de costumbre, solo haremos el modo manual.

Hoy toca comprometer la máquina Steel Mountain, una máquina Windows que en TryHackMe piden resolver por medio de Metasploit y de manera manual. Como de costumbre, solo haremos el modo manual.

Siguiendo con el path Offensive Pentesting de TryHackMe, hoy nos toca resolver la máquina Kenobi, la cual requiere de una buena enumeración y un poco de intuición.

Siguiendo con el path Offensive Pentesting de TryHackMe, hoy nos toca resolver la máquina Kenobi, la cual requiere de una buena enumeración y un poco de intuición.

Después de mucho tiempo, volvemos con la resolución de máquinas. En esta ocasión es la primera máquina del Path Offensive Pentesting de TryHackMe, Vulnvertisy. Una máquina muy sencilla para iniciar el path.

Después de mucho tiempo, volvemos con la resolución de máquinas. En esta ocasión es la primera máquina del Path Offensive Pentesting de TryHackMe, Vulnvertisy. Una máquina muy sencilla para iniciar el path.

Siguiendo con el path Offensive Pentesting de TryHackMe, ahora nos toca comprometer la máquina Blue. Esto se realizará sin ayuda de Metasploit ejecutando el exploit EternalBlue de manera «manual».

Siguiendo con el path Offensive Pentesting de TryHackMe, ahora nos toca comprometer la máquina Blue. Esto se realizará sin ayuda de Metasploit ejecutando el exploit EternalBlue de manera «manual».

Resolución de la máquina Cap la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Cap la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Silo la cual figura en la plataforma con un nivel de dificultad Medium, aunque veremos que es una máquina muy fácil.

Resolución de la máquina Silo la cual figura en la plataforma con un nivel de dificultad Medium, aunque veremos que es una máquina muy fácil.

Resolución de la máquina Bastion la cual figura en la plataforma con un nivel de dificultad Easy

Resolución de la máquina Bastion la cual figura en la plataforma con un nivel de dificultad Easy

Resolución de la máquina DevOops, la cual figura en la plataforma con un nivel de dificultad Medium (aunque podría catalogarla como una máquina Easy).

Resolución de la máquina DevOops, la cual figura en la plataforma con un nivel de dificultad Medium (aunque podría catalogarla como una máquina Easy).

Resolución de la máquina TarTarSauce, la cual figura en la plataforma con un nivel de dificultad Medium.

Resolución de la máquina TarTarSauce, la cual figura en la plataforma con un nivel de dificultad Medium.

Resolución de la máquina ServMon, la cual figura en la plataforma con un nivel de dificultad Easy (aunque la escalada la catalogaría como Medium por la condición en la que está la máquina).

Resolución de la máquina ServMon, la cual figura en la plataforma con un nivel de dificultad Easy (aunque la escalada la catalogaría como Medium por la condición en la que está la máquina).

Resolución de la máquina Knife, la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Knife, la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Jerry, la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Jerry, la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Active, la cual figura en la plataforma con un nivel de dificultad Easy.

Resolución de la máquina Active, la cual figura en la plataforma con un nivel de dificultad Easy.

Regresé, de nuevo con writeups de máquinas en HackTheBox. En esta ocasión, estaremos resolviendo la máquina Control, la cual figura en la plataforma con un nivel de dificultad Hard.

Regresé, de nuevo con writeups de máquinas en HackTheBox. En esta ocasión, estaremos resolviendo la máquina Control, la cual figura en la plataforma con un nivel de dificultad Hard.

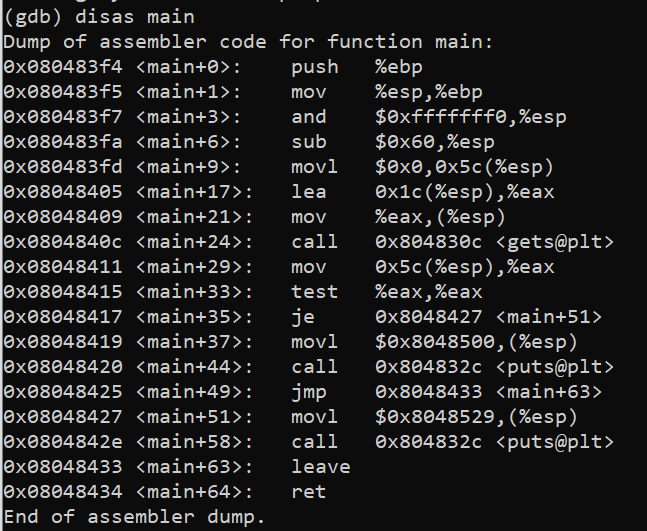

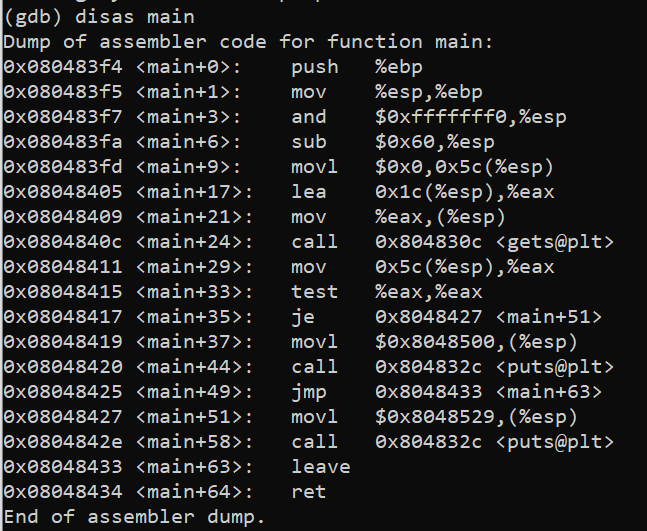

Continuamos esta introducción por el Buffer Overflow, ahora con con la resolución del ejercicio stack2, empleando todo lo que hemos aprendido hasta ahora.

Continuamos esta introducción por el Buffer Overflow, ahora con con la resolución del ejercicio stack2, empleando todo lo que hemos aprendido hasta ahora.

Protostar es un hacker que desarrolló una máquina virtual con ejercicios para entender el exploiting de binarios en Linux. Iniciamos esta introducción con la resolución de sus ejercicios stack0 y stack1.

Protostar es un hacker que desarrolló una máquina virtual con ejercicios para entender el exploiting de binarios en Linux. Iniciamos esta introducción con la resolución de sus ejercicios stack0 y stack1.

Writeup de la máquina Kioptrix Nivel 2 de la plataforma Vunlhub. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Kioptrix Nivel 2 de la plataforma Vunlhub. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Kioptrix Nivel 1 de la plataforma Vunlhub. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Kioptrix Nivel 1 de la plataforma Vunlhub. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

StegoRecover es un script que permite recuperar, por medio de fuerza bruta, la contraseña con la que se ocultó información en una imagen empleando la herramienta steghide.

StegoRecover es un script que permite recuperar, por medio de fuerza bruta, la contraseña con la que se ocultó información en una imagen empleando la herramienta steghide.

Writeup de la máquina Lame de la plataforma HackTheBox. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Lame de la plataforma HackTheBox. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Agent Sudo de la plataforma TryHackMe. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo en un futuro. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.

Writeup de la máquina Agent Sudo de la plataforma TryHackMe. Nota: Puede incluir fallos y rabbit holes, los cuales se especifican, con el objetivo de que el lector no cometa los mismos errores que yo en un futuro. Se recomienda leer el artículo completo antes de seguirlo al pie de la letra.